Anleitung: Vereinbarung über die Nutzung von Privatgeräten durch Mitarbeiter*innen (BYOD)

Wenn Sie Mitarbeiter*innen erlauben private Geräte für betriebliche Zwecke einzusetzen (auch als “Bring Your Own Device (BYOD)” bezeichnet), dann müssen Sie für die Einhaltung der gesetzlichen Anforderungen zum Schutz von betrieblichen Informationen sorgen.

Hinweis: Die Vereinbarung ist allgemein gefasst und gilt sowohl für Deutschland, Österreich und die Schweiz als auch für andere Länder.

Warum müssen betriebliche Informationen geschützt werden?

Zu betrieblichen Informationen gehören vor allem personenbezogene Daten und Geschäftsgeheimnisse. Sie zu schützen gebieten sowohl die DSGVO (§ 32 DSGVO), als auch das Gesetz zum Schutz von Geschäftsgeheimnissen („Angemessene Geheimhaltungsmaßnahmen” sind Voraussetzung des Geschäftsgeheimnisschutzes, s. § 2 Nr. 1 b GeschGehG.).

In beiden Fällen müssen Sie nachweisen können, dass Sie die Mitarbeiter*innen über die zu beachtenden Sicherheitsmaßnahmen unterrichtet und sich auch Kontrollrechte haben einräumen lassen.

Welche Folgen drohen, wenn keine Vereinbarung getroffen wird

Sie sind gesetzlich dazu verpflichtet die Kontrolle über personenbezogene Daten und Geschäftsgeheimnisse zu behalten sowie für ein sicheres Datenschutzniveau zu sorgen.

Die Privatgeräte der Mitarbeiter*innen gehören jedoch zu deren Privatsphäre. D.h. wenn Sie keine Vereinbarung treffen, die Ihnen eine Kontrolle, z. B. auch Löschungsrechte, im Hinblick auf die auf den Privatgeräten gespeicherten Informationen treffen, verstoßen Sie gegen die gesetzlichen Vorgaben.

Wenn Sie zudem nicht nachweisen können, dass Sie die Mitarbeiter*innen über mögliche Risiken belehrt und sie zu deren Vermeidung verpflichtet haben, können Sie die Einhaltung eines hinreichenden Datenschutzniveaus nicht nachweisen.

Risiko von Bußgeldern und Verlustes von Geschäftsgeheimnissen

Sollte dann eine Datenpanne passieren (z. B. ein Privatgerät mit personenbezogenen Daten geht verloren), dann wird Ihnen eine Datenschutzbehörde fehlende Vereinbarungen mit Mitarbeitern vorhalten. Als Folge droht ein Bußgeld wegen unterlassener Sicherheitsmaßnahmen.

Auch wenn sich auf dem verlorenen Gerät Geschäftsgeheimnisse befanden, können Sie sich auf deren Schutz ggf. nicht berufen, wenn Sie nicht für einen vertraglichen Schutz gesorgt haben („Angemessene Geheimhaltungsmaßnahmen” sind Voraussetzung des Geschäftsgeheimnisschutzes, s. § 2 Nr. 1 b GeschGehG).

Verhaltensrichtlinie sowie Einverständnis mit Zutritts- und Kontrollpflichten

Die mit unserem Generator erstellte Vereinbarung zum Schutz von betrieblichen Informationen auf Privatgeräten stellt zugleich eine Verhaltensrichtlinie für Ihre Mitarbeiter*innen dar. Mitarbeiter*innen erfahren so, welche Maßnahmen sie zum Schutz der betrieblichen Information ergreifen und welche Risiken sie vermeiden müssen.

Zugleich verpflichten sich Mitarbeiter*innen Ihnen Kontrollrechte im Hinblick auf die auf deren Privatgeräten gespeicherten betrieblichen Informationen zu gewähren.

Nachfolgend erhalten Sie die wichtigsten Informationen zum Generator und eine Anleitung zu dessen Bedienung.

- Zum Generator der Vereinbarung über die Nutzung von Privatgeräten durch Mitarbeiter*innen (BYOD).

- Lizenzen für die Vereinbarung über die Nutzung von Privatgeräten können Sie im Shop erwerben.

Vorab: Tipps bei Fragen

Falls Sie Fragen haben, empfehle ich Ihnen einen Blick in die Erläuterungen, die Sie zu den einzelnen Modulen finden. Dort erhalten Sie spezifische Hinweise, Anleitungen und Tipps.

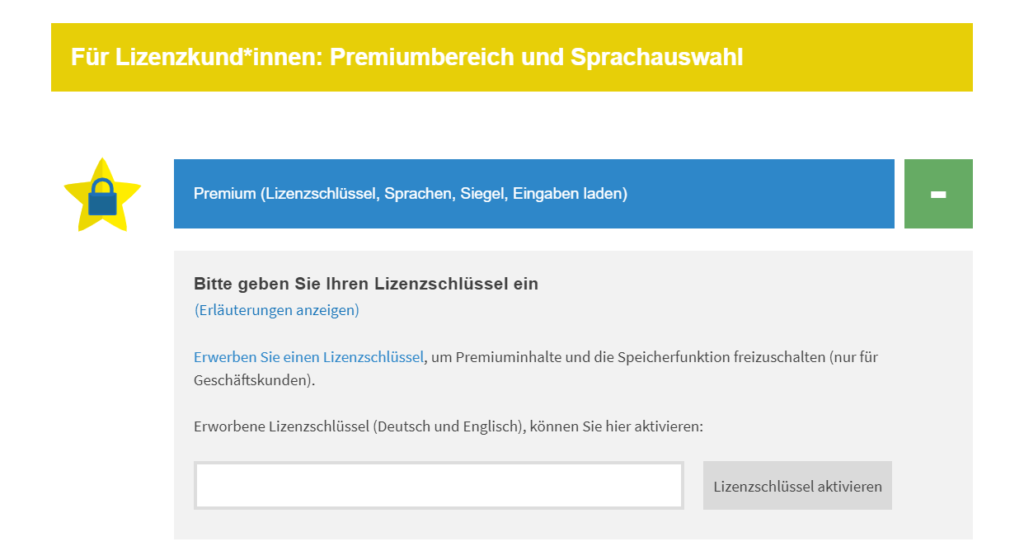

1. Premiumbereich für Kund*innen

Der Premiumbereich steht Geschäftskund*innen zur Verfügung, die eine Premium-Lizenz für die Vereinbarung über die Nutzung von Privatgeräten durch Mitarbeiter*innen (BYOD) erworben haben. Sie können die Vereinbarung als White-Label-Lösung nutzen, d. h., ohne Hinweis auf diesen Generator oder mit unserem Siegel.

Ferner können Sie die Speicherfunktion zur künftigen Bearbeitung Ihrer Hinweise nutzen (Anleitung).

2. Schnellauswahl Ihrer Module

Die von unserem Generator erstellten Rechtsdokumente werden aus einer Vielzahl von Modulen zusammengestellt. In der Schnellauswahl können Sie die wichtigsten Module und Optionen schnell auswählen.

Wir haben für Sie bereits Module vorausgewählt, die nach unserer Erfahrung am häufigsten gewählt werden und deren Auswahl für die meisten Nutzer*innen zu empfehlen ist.

Nach der Schnellauswahl müssen Sie im zweiten Schritt Angaben zur Person oder zum Unternehmen eingeben. Ferner können Sie Ihre Schnellauswahl noch verfeinern.

3. Angaben zu Arbeitgeber*in und Mitarbeiter*in

Nach der Schnellauswahl können Sie die einzelnen Bereiche individualisieren. An dieser Stelle können Sie die Angaben zu Ihrem Unternehmen oder Ihrer Organisation und dem*der Mitarbeiter*in tätigen.

Sie können aber auch die Platzhalter stehen lassen und die Angaben später in dem heruntergeladenen Word-Dokument ändern.

4. Präambel

Eine Präambel ist gesetzlich nicht erforderlich. Allerdings hilft sie Ihren Mitarbeiter*innen, zu verstehen, warum eine Vereinbarung für die Nutzung von Privatgeräten für betriebliche Zwecke erforderlich ist.

5. Erlaubte Privatgeräte und erlaubte Software

Wir empfehlen die verwendeten Privatgeräte einzeln anzugeben und keine pauschale Erlaubnis zu erteilen. Nur bei Geräten, von denen kein hohes Risiko ausgeht (z. B. Privattelefone oder Drucker), können Sie statt einzelner Telefone oder Drucker die Nutzung dieser Gerätearten erlauben.

Welche Geräte für die private Nutzung zugelassen sind, können Sie in der Anlage zu dieser Vereinbarung bestimmen (Sie können Ihre Vereinbarung auch zunächst mit unseren Beispielen erstellen und sie dann bei Bedarf ergänzen).

Die Anlage kann standardmäßig auch in Textform angepasst werden. D. h. ein neues Privatgerät kann auch per E-Mail freigegeben werden (wir empfehlen jedoch die Anlage stets zu aktualisieren oder sie z.B. in einem Online-Dokument im Intranet zu führen). Auf Wunsch können Sie eine Änderung der Anlage auch nur per Schriftform (d.h. auf Papier mit Unterschrift) erlauben.

Mitarbeiter*innen sollten keine besonders schützenswerten betrieblichen Informationen auf Privatgeräten verarbeiten dürfen. Dazu gehören z. B. Gesundheitsdaten, politische oder religiöse Gesinnung oder besonders wertvolle Betriebsgeheimnisse. Für solche Fälle sollten Sie betriebliche Arbeitsgeräte ausgeben (man spricht dann von COPE, “Corporate-Owned, Personally Enabled Devices”).

Sollten doch sensible Informationen auf den Privatgeräten verarbeitet werden, ist eine Sicherheitsprüfung und Freigabe der Privatgeräte, z. B. durch die IT, zu empfehlen. Dazu gehören z. B. Gesundheitsdaten, politische oder religiöse Gesinnung oder besonders wertvolle Betriebsgeheimnisse. Für solche Fälle sollten Sie betriebliche Arbeitsgeräte ausgeben (man spricht dann von COPE, “Corporate-Owned, Personally Enabled Devices”).

Neben den Privatgeräten empfehlen wir auch anzugeben, dass nur erlaubte Software zu betrieblichen Zwecken verwendet werden darf. Auch die Software können Sie in der Anlage aufnehmen und standardmäßig per Textform ändern.

Sie sollten Ihre Mitarbeiter*innen ebenfalls darauf hinweisen, dass die Nutzung eines Homeoffice einer gesonderten Vereinbarung bedarf. In einer solchen (bei uns verfügbaren) Vereinbarung über die Nutzung des Home-Office (und Mobile-Office) müssen z. B. Regelungen zu Räumlichkeiten getroffen werden und Kontrollrechte im Hinblick auf Heimarbeitsplätze vereinbart werden.

6. Nutzungsumfang und Nutzungszeiten

Arbeitgeber sind verpflichtet dafür zu sorgen, dass die Mitarbeiter*innen die gesetzlich angeordneten Arbeitszeitregeln einhalten. Daher ist das Modul vorausgewählt, mit dem Sie die Mitarbeiter*innen verpflichten, die Arbeitszeiten bei der Nutzung der Privatgeräte zu betrieblichen Zwecken einzuhalten.

Es ist zu empfehlen, die Privatnutzung der Privatgeräte während der Arbeitszeit zu untersagen. Das schon alleine aus Leistungsgründen und wegen fehlender Möglichkeiten die Privatnutzung auf Privatgeräten zu kontrollieren oder zu unterbinden.

7. Trennungsgebot

Um die Trennung zwischen privaten und betrieblichen Informationen zu gewährleisten, werden die Mitarbeiter*innen in unserem vorausgewählten Modul auf deren Trennung verpflichtet (z. B. sollten private und geschäftliche E-Mails nicht in einem E-Mailpostfach zusammengeführt werden).

Mitarbeiter*innen werden standardmäßig dazu verpflichtet, wenn technisch möglich, separate Nutzerumgebungen einzurichten (also z. B. Benutzerbereiche, bzw. Arbeitsumgebungen auf Desktoprechnern oder Notebooks).

Um eine Trennung zwischen betrieblichen und privaten Bereichen eines Gerätes sicherzustellen, ist insbesondere auf Mobilgeräten die Installation einer betrieblichen Nutzerumgebung zu empfehlen (z. B. in sog. Software-Containern). Diese Absicherung des sog. (Mobile-) Device Managements erfolgt auch mit Hilfe des ebenfalls in dieser Vereinbarung zu empfehlenden Rechts auf Fernlöschung von betrieblichen Informationen (diese Option ist standardmäßig vorausgewählt).

Die Speicherung von betrieblichen Informationen auf Privatgeräten sollte nur dann erfolgen, wenn es betriebsbedingt notwendig ist (z. B. im Cache eines Browsers oder innerhalb einer zur betrieblichen Nutzung freigegebenen Software).

Die Speicherung von betrieblichen Informationen in privaten Clouds sollte untersagt werden, weshalb dieses Modul vorausgewählt ist.

8. Eigentum, Besitz und Entsorgung

Mitarbeiter sollten nur die in deren Alleineigentum stehenden Geräte nutzen. Ansonsten ist die Kontrolle über die betrieblichen Informationen nicht gesichert (es wäre zwar auch möglich z. B. im Miteigentum von Ehegatten stehende Geräte zu nutzen, allerdings wird eine Kontrollregelung viel aufwändiger und kaum praktikabel – Notfalls kann ein*e Mitarbeiter*in das Alleineigentum vom Ehepartner erwerben). Daher ist auch ein Verkauf oder sonstige Besitzaufgabe der Privatgeräte nicht erlaubt, solange die Geräte noch zu betrieblichen Zwecken genutzt werden.

Bei Reparaturen besteht das Risiko, dass Unbefugte auf die betrieblichen Informationen zugreifen können. Daher müssen betrieblichen Informationen grundsätzlich vorab gelöscht werden (eine abweichende Vereinbarung ist möglich).

Vor der Entsorgung von Altgeräten müssen betriebliche Informationen vorab gelöscht werden. Dazu sollten Arbeitgeber den Mitarbeiter*innen Hinweise geben oder sie bei der Löschung unterstützen (z. B. erläutern, dass eine Löschung von Daten im Dateisystem grundsätzlich nicht ausreichend ist, solange diese Daten nicht überschrieben werden).

Es ist Arbeitgebern zu empfehlen, die Kontrollmöglichkeiten möglichst gut abzusichern. Daher sollten sich Arbeitgeber das Recht einräumen lassen, Privatgeräte mit betrieblichen Informationen auch gerichtlich vor Zugriff durch unbefugte Personen schützen zu dürfen. Dies jedoch nur, wenn erforderlich, z.B. im Fall einer Klage gegen eine Beschlagnahme eines Mobiltelefons mit wertvollen Geschäftsgeheimnissen.

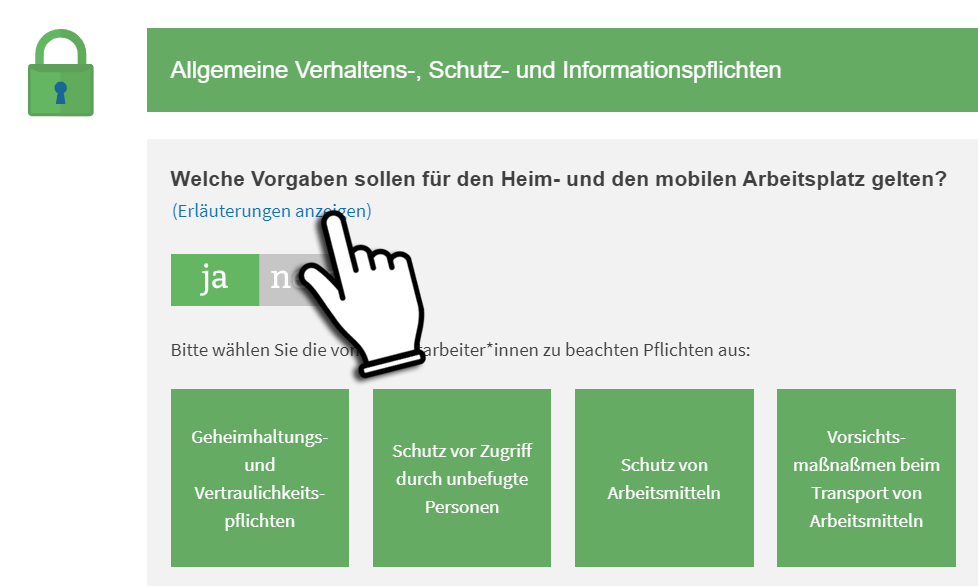

9. Allgemeine Verhaltens-, Schutz- und Informationspflichten

Die erste Pflicht der Mitarbeiter*innen ist zu verhindern, dass unbefugte Personen Zugriff auf die Geräte nehmen können. Nur, wenn z. B. kurzfristig Familienmitglieder auf die Geräte, vorzugswürdig unter Aufsicht, zugreifen, können Ausnahmen gemacht werden.

Es ist zu empfehlen, die Mitarbeiter*innen darauf hinzuweisen, dass sie auch übrige Geheimhaltungs- und Vertraulichkeitspflichten, z. B. die allgemeine Verpflichtung auf den Datenschutz, beachten müssen.

Für den Fall, dass doch etwas daneben geht und z. B. betriebliche Informationen an Bekannte versendet oder Privatgeräte verloren gehen sollten, ist eine Informationspflicht der Mitarbeiter*innen zu empfehlen.

Das Verbot Sicherheitsmaßnahmen zu umgehen ist zwar eher eine Klarstellung, die jedoch zur Aufklärung der Mitarbeiter*innen und damit zur Risikominimierung beiträgt.

Der Hinweis auf die Rechtsfolgen klingt drastisch, stellt jedoch tatsächlich die mögliche Bandbreite der Rechtsfolgen dar, die von Abmahnungen und Bußgeldern, bis zur Kündigung oder Strafen führen können. Auch wenn diese Folgen in der Praxis äußerst selten und fast nur bei absichtlich rechtswidrigem Verhalten vorkommen (z. B. wenn Mitarbeiter*innen betriebliche Informationen unbefugterweise für eigene Zwecke oder die eines künftigen Arbeitgebers kopieren).

10. Hardware-, Software-, Netzwerk- und Kommunikationssicherheit

Um das Sicherheitsniveau zu steigern und damit das Risiko der Arbeitgeber zu senken, ist zu empfehlen, auch Sicherheitsverpflichtungen im Hinblick auf die eingesetzte Hard- und Software aufzunehmen.

Mitarbeiter*innen sollten dazu verpflichtet werden, für eine aktuelle Software und damit Beachtung von Softwareaktualisierungen zu sorgen.

Bei der Verbindung mit fremder Software oder fremden Geräten (z. B. wenn Applikationen Zugriff auf Dateiordner gewährt wird) muss sichergestellt sein, dass dabei betriebliche Informationen nicht mit freigegeben werden.

In jedem Fall sollte der Einsatz von so genanntem Jailbreaking (also Aufspielen eigener Software auf sonst geschlossene Systeme, wie z. B. von Apple) sowie der Einsatz illegaler Software untersagt werden.

Wird neue Hard- oder Software installiert, müssen Mitarbeiter*in vor der Installation sicherstellen, dass betriebliche Informationen nicht gefährdet werden. Dabei handelt es sich um eine Verdeutlichung und Konkretisierung der generell geltenden Schutzpflichten.

11. Nutzung von Privatgeräten auf Reisen

Wenn Mitarbeiter*innen die EU (wir haben ferner die EWR-Länder und die Schweiz mitumfasst) verlassen und Privatgeräte mit betrieblichen Informationen mitnehmen, sollten Arbeitgeber*innen der Mitnahme zustimmen oder die betrieblichen Informationen sollten entfernt werden. Möglich sind auch allgemeine Zustimmungen, wie z. B. eine betriebsinterne Generalerlaubnis, Privatgeräte auf Reisen in ein bestimmtes Land oder eine bestimmte Region mitzunehmen.

Bei Kontrollen auf Flughäfen und vor ähnlichen Sicherheitsmaßnahmen, sollten Mitarbeiter*innen sich aus betrieblichen Applikationen und Zugängen ausloggen. Die Aufnahme dieser Verpflichtung, ist angesichts der umfassenden Durchsuchungsbefugnisse der Grenzbehörden mancher Länder zu empfehlen.

12. Urheber- und Nutzungsrechte

Die Mitarbeiter*innen sollten sicherstellen, dass sie die Privatgeräte und gegebenenfalls auch ihre private Software für betriebliche Zwecke einsetzen dürfen. Bei den Geräten wird dies eher selten problematisch, aber eine Office-Software kann z. B. nur für eine persönliche und private Nutzung erlaubt und kostenlos sein. Die Nutzung dieser Software für betriebliche Zwecke würde einen Urheberrechtsverstoß darstellen.

Auch sind manche bei geschäftlicher Nutzung vorgesehenen Datenschutzvoraussetzungen oder -funktionen (z. B. Auftragsverarbeitungsverträge oder Möglichkeiten Profilingfunktionen abzuschalten), nur bei geschäftlichen Softwaretarifen verfügbar.

Auch der Arbeitgeber muss sicherstellen, dass er die nötige Berechtigung hat, eine Software auf den Geräten der Mitarbeiter*innen zu installieren (z. B. muss eine nötige Anzahl von Softwarelizenzen vorhanden sein).

Sollten Softwareanbieter gegen Mitarbeiter*innen wegen der Nutzung von Software vorgehen, sollte der Arbeitgeber unverzüglich informiert werden. So kann der Arbeitgeber z. B. die Mitarbeiter*innen bei der Abwehr der geltend gemachten Forderungen unterstützen.

13.Kontrolle der Privatgeräte

Gebote und Verbote sind nur dann effektiv und werden anerkannt, wenn deren Beachtung auch kontrolliert werden kann. Daher müssen neben den vorgenannten Verhaltensvorgaben auch Regeln und Berechtigungen für Kontroll- und Zugriffsmöglichkeiten auf die betrieblichen Informationen auf den Privatgeräten vereinbart werden.

Die Kontrollrechte werden auf Grundlage einer Einwilligung gem. Art. 6 Abs. 1 S.2 lit a. DSGVO (bzw. in Deutschland § 26 Abs. 2 DSGVO) eingeholt. Die Einwilligung ist erforderlich, da die Kontrolle eine Verarbeitung besonderer Kategorien von personenbezogenen Daten gem. Art. 9 Abs. 1 DSGVO beinhalten kann (z. B. Gesundheitsdaten). In diesem Fall muss eine Einwilligung auch gem. Art. 9 Abs. 2 lit a) DSGVO ausdrücklich eingeholt werden.

Ist die Kontrolle nicht möglich, dann muss auch die Berechtigung zur betrieblichen Nutzung von Privatgeräten automatisch entfallen.

Die Kontrollberechtigung ist zwar erforderlich, jedoch müssen bei deren Vornahme auch die Interessen der Mitarbeiter*innen am Schutz ihres Privatlebens berücksichtigt werden. Ansonsten wären die Regelungen rechtswidrig.

Insbesondere sollte vereinbart werden, dass die mögliche Kenntnisnahme von privaten Bereichen des Privatgerätes nicht zu einer Leistungs- und Verhaltenskontrolle führen darf (z. B., falls Zugriff auf private Gesprächsverläufe genommen werden sollte).

Eine Abfrage des Standorts oder gar der Bewegungen der Mitarbeiter*innen ist generell verboten. Eine Ausnahme kann nur für Fälle vereinbart werden, wenn die Abfrage erforderlich ist (z. B. aus Gründen der Sicherheit oder wenn bei einem Social Media Posting eines Mitarbeiters die Ortsangabe migesendet werden sollte).

Ortungs- und Sperrfunktionen (z. B. im Fall des Diebstahls von Privatgeräten) gehören zum Umfang vieler moderner Mobilgeräte. Deren Einsatz für betriebliche Zwecke sollte jedoch ausdrücklich mit einer speziellen Klausel vereinbart werden. Ebenso, wie dass die Ortungs- und Sperrfunktionen nur wenn erforderlich, also wenn wirklich notwendig, eingesetzt werden dürfen.

Mitarbeiter*innen haben ein Anrecht auf Zeugen, wenn deren Geräte kontrolliert werden. So können z. B. Personen aus dem Betriebsrat, Datenschutzbeauftragte oder andere Mitarbeiter*innen oder vertrauensvolle dritte Personen hinzugezogen werden.

Kontrollvorgänge auf Geräten von Mitarbeiter*innen sollten zu Nachweiszwecken protokolliert und auf Wunsch an Mitarbeiter*innen ausgehändigt werden. Eine Bestätigung des Protokolls durch die Mitarbeiter*innen, z. B. per Unterschrift oder E-Mail, ist ebenfalls zu empfehlen.

14. Vergütung und Kosten

Bei der Nutzung von Privatgeräten können Anschaffungskosten und Betriebskosten, Verbindungskosten und Kosten für Schäden bei Verlust oder Zerstörung der Geräte entstehen.

Es ist möglich zu vereinbaren, dass alle Kosten von den Mitarbeiter*innen getragen werden (das zumindest in einem Maße, bei dem man davon ausgehen kann, dass die Kosten von dem Gehalt mitgedeckt sind). Das gilt vor allem, wenn die betriebliche Nutzung eher untergeordneter Natur ist und die Betriebskosten nicht hoch (was heutzutage meistens der Fall ist, da z. B. das WLAN verwendet werden kann und häufig Mobilfunk-Flatrates zur Anwendung kommen).

Wird allerdings ein Privatgerät extra für die Arbeitstätigkeit erworben oder im großen Umfang für die Arbeit eingesetzt, dann ist eine (anteilige) Kostenübernahme zu empfehlen. Ansonsten könnte die Vergütungsregelung als unwirksam betrachtet werden und die Mitarbeiter*in hätte einen Anspruch auf Ersatz aller anteiligen Kosten.

Ebenso ist es möglich zu vereinbaren, dass diese Kosten von dem Arbeitgeber anteilig mitgetragen werden. Das ist im Fall von betrieblich veranlassten Schäden zu empfehlen, da hier ein direkter Bezug und klare Abgrenzbarkeit der Aufwendungen zum betrieblichen Bereich besteht.

Wie hoch die Beteilung des Arbeitgebers ist, ob sie pauschal, im Verhältnis zu den Gesamtkosten berechnet, separat oder mit dem Gehalt ausgezahlt wird, kann in dem Freifeld des Vergütungsmoduls eingegeben werden (oder nachträglich in dem erstellten Word-Dokument).

15. Rechtsgrundlagen und Rechte der Mitarbeiter*innen

Mitarbeiter*innen müssen laut der DSGVO über deren Rechte, wie das Widerspruchsrecht, das Auskunftsrecht etc., informiert werden.

In diesem Abschnitt können Sie wählen, ob und nach welchem Recht (Deutschland, Österreich, andere EU-Länder oder die Schweiz) die Mitarbeiter*innen über die Rechtsgrundlagen der Verarbeitung ihrer Aufnahmen belehrt werden.

Die Angabe ist zu empfehlen, da die DSGVO die Information über die Rechtsgrundlagen vorsieht (Art. 13 Abs. 1 lit. c DSGVO).

Hinweis: Auch in der Schweiz ist die DSGVO zu berücksichtigen, wenn z. B. Schweizer Unternehmen personenbezogene Daten von EU-Bürgern verarbeiten. Ansonsten gilt das Schweizer Datenschutzgesetz. Der Generator berücksichtigt beide Möglichkeiten.

16. Laufzeit, Kündigung und Änderungen

Die ordentliche Kündigungsfrist haben wir entsprechend dem Durchschnitt von Kündigungsfristen nach unserer Erfahrung, auf zwei Wochen festgelegt (diese Frist kann natürlich, z. B. in dringenden Fällen, kürzer sein oder umgekehrt länger vereinbart werden).

Eine außerordentliche Kündigung ist in Fällen besonders schwerer Pflichtverletzungen jederzeit vorbehalten.

Mitarbeiter*innen sollten darauf hingewiesen werden, dass die Pflichten aus dieser Vereinbarung auch nach der Kündigung bestehen, solange betriebliche Informationen auf den Privatgeräten der Mitarbeiter*innen gespeichert sind.

Änderungen und Kündigungen dürfen nach den Voreinstellung des Generators schriftlich und wenn vom Arbeitgeber vorgesehen, elektronisch durchgeführt werden, beispielweise per Dokumentverwaltung im Intranet. Was grundsätzlich nicht zulässig wäre, wäre eine Anpassung der Vereinbarung bloß per E-Mailaustausch. Es müsste zumindest das Dokument unterschrieben und gescannt werden.

Die Option, dass Kündigungen und Änderungen nur textlich (z. B. per E-Mail) durchgeführt werden dürfen, ist optional. Die Textform sollte nur gewählt werden, wenn die Anzahl der Mitarbeiter*innen sehr übersichtlich ist und die Änderungen nachgehalten werden könne (d.h. nur bei ganz kleinen Unternehmen oder Organisationen).

17. Löschung von betrieblichen Informationen

Eine Vereinbarung, nach der die Mitarbeiter die betrieblichen Informationen nach Vertragsende selbst löschen müssen oder dem Arbeitgeber die Löschung erlauben müssen ist erforderlich, um ein angemessenes Datenschutzniveau zu wahren.

Der Arbeitgeber ist nach Vertragsende ebenfalls verpflichtet die betrieblichen Informationen von den Geräten der Mitarbeiter zu löschen.

Eine Fernlöschung von betrieblichen Informationen ist als Sicherheitsmaßnahme empfohlen, wenn die privaten Informationen der Mitarbeiter unbeschadet bleiben und Mitarbeiter grundsätzlich Kenntnis von den Löschverfahren haben (außer in Notfällen, z. B. bei drohendem Fremdzugriff nach dem Diebstahl eines Privatgerätes).

18. Unterschriftsfelder und Kopie für Mitarbeiter*innen

Im Regelfall werden Sie die Unterschriftsfelder benötigen.

Allerdings können Sie die Vereinbarung auch elektronisch, z. B. im Intranet, einstellen und sie per Klick durch die Mitarbeiter*innen bestätigen lassen (Bitte protokollieren Sie den Bestätigungsvorgang.). Dann können Sie auf die Unterschriftsfelder verzichten.

19. Merkblatt mit Begriffserklärungen und Erläuterungen

Damit Vereinbarungen mit Mitarbeiter*innen wirksam sind, müssen ihnen die verwendeten Begriffe verständlich sein.

Zu diesem Zweck werden die in der Vereinbarung verwendeten Begrifflichkeiten, z. B. „Privatgeräte”, „betriebliche Informationen” und „unbefugte Personen”, in einem Merkblatt erläutert.

20. Anlage: Zugelassene Privatgeräte

Aus Gründen der Sicherheit und des Nachweises ist es sinnvoll, die Geräte einzeln aufzuführen und die Liste stets aktuell zu halten.

Beispiele:

– Desktopcomputer, Dell XYZ, 2018, Büro- und Kreativtätigkeiten (deckt praktisch alle Arbeitsaufgaben ab).

– Notebook, Apple, MacBook Pro, 2019, Nutzung zum Login auf den betrieblichen Server (nur Nutzung als Terminal erlaubt).

– Mobiltelefon, Samsung, S20, 2020, E-Mailabruf, Pflege Social-Media-Kanäle (deckt typische Mobilnutzung ab).

Eine pauschale Auswahl der Geräte kann dann erfolgen, wenn die Geräte ohnehin von der Technik freigegeben werden müssen oder das von den Geräten ausgehende Risiko gering ist (z. B. private Festnetztelefone, Drucker, Scanner, Fotokameras).

21. Anlage: Zugelassene Software

Ebenso wie Privatgeräte, wird empfohlen konkret benannte Software für eine Nutzung zu betrieblichen Zwecken auf Privatgeräten freizugeben oder zumindest die Art der Software näher zu umschreiben:

Beispiele:

– E-Mail-Software, Outlook von Microsoft.

– Apps der Social-Media-Plattformen (Facebook, Instagram, Twitter).

– Betriebsinterne Kommunikation (Slack, Skype, Meet).

21. Erstellung der Vereinbarung

Klicken Sie auf die Schaltfläche, um Ihre Vereinbarung zu generieren. Sie können sie anschließend herunterladen sowie Ihre Eingaben für Zwecke späterer Änderung speichern.